Spätestens nach den Berichten über die Attacken der WannaCry Ransomware und vergleichbarer Schadsoftware, stellt sich für jeden Kunststoffverarbeiter die Frage nach der Sicherheit von cyber-physikalischen Produktionsmaschinen und Einrichtungen. Immerhin ist […]

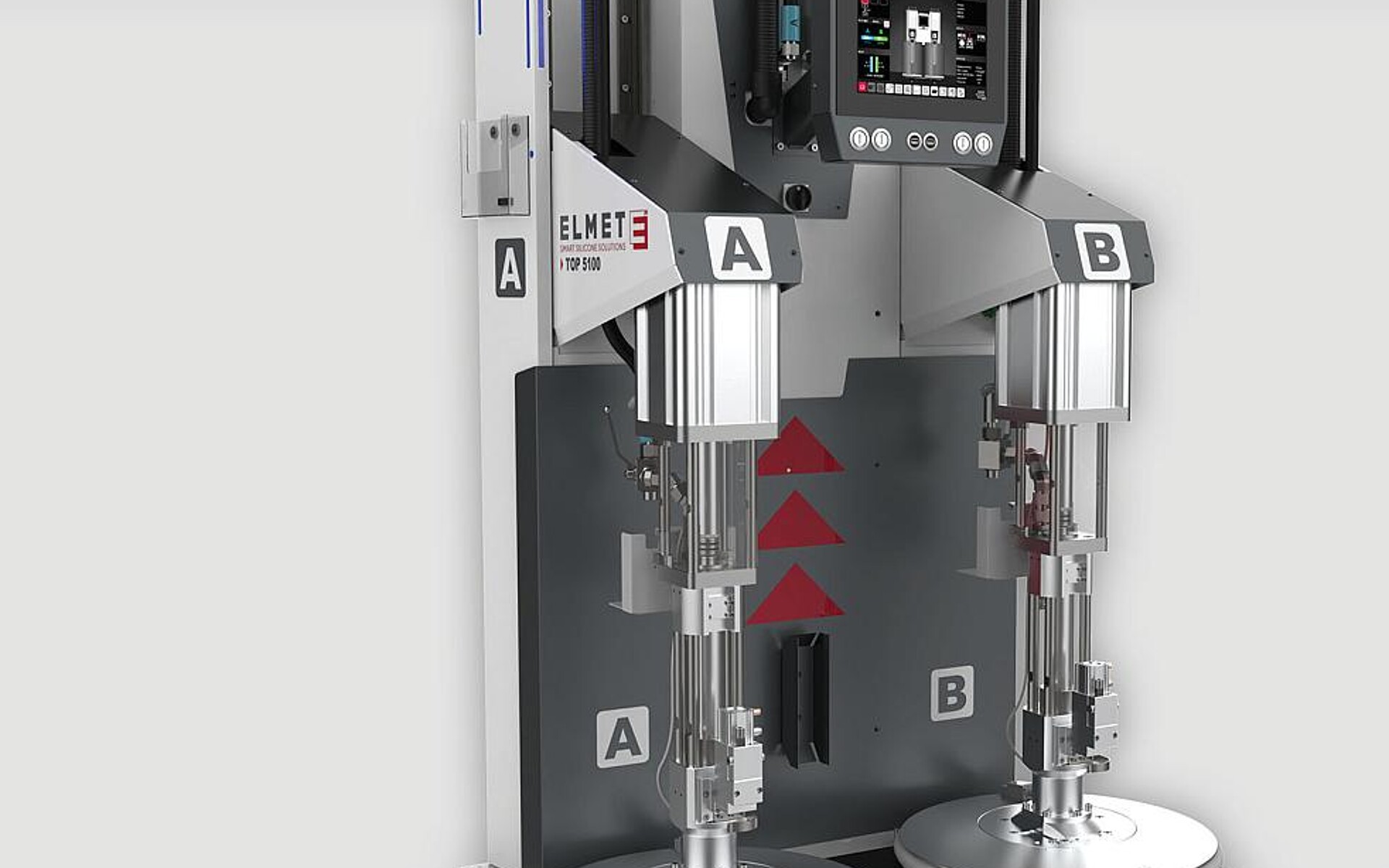

Im Zeitalter von Industrie 4.0 schreitet auch die Vernetzung von Spritzgießmaschinen, Robotern und Peripheriegeräten zügig voran. Hier gilt es, sich neuen Herausforderungen auf dem Gebiet der Anlagensicherheit zu stellen. (Abb.: Wittmann)

Spätestens nach den Berichten über die Attacken der WannaCry Ransomware und vergleichbarer Schadsoftware, stellt sich für jeden Kunststoffverarbeiter die Frage nach der Sicherheit von cyber-physikalischen Produktionsmaschinen und Einrichtungen. Immerhin ist im Fall von WannaCry bei zahlreichen, auch sehr namhaften Unternehmen, der für Produktionsbetriebe größtmögliche Schaden eingetreten, nämlich der ungeplante und zeitlich nicht eingrenzbare Produktionsstillstand. Wie andere Schadsoftware zuvor, basierte auch WannaCry auf dem Exploit einer Sicherheitslücke im Windows-Betriebssystem.

Das Wittmann 4.0 Sicherheitskonzept

Das grundlegendste Sicherheitskonzept besteht bekanntlich darin, regelmäßig Software-Updates durchzuführen, um damit im Besonderen das Betriebssystem auf Letztstand zu halten. Dieses Vorgehen bietet zwar keinen hundertprozentigen Schutz, stellt aber eine wichtige grundsätzliche Vorgehensweise dar. Automatische Updates sind allerdings bei Produktionsmaschinen nicht durchführbar, da ein Update unvorhersehbare Folgen für die Funktionalität der angeschlossenen Maschine bzw. des jeweiligen Geräts haben kann. Im schlimmsten Fall führt ein automatisches Update erst recht zum Stillstand der Maschine und zum gefürchteten Produktionsausfall. Somit bleiben Produktionsmaschinen in einer Industrie 4.0-Umgebung besonders gefährdet und anfällig für Exploits von Sicherheitslücken in den verwendeten Betriebssystemen.

Wittmann-Battenfeld-Spritzgießmaschinen mit B6- und B8-Steuerung, sowie Roboter mit der neuesten R9-Steuerung von Wittmann verhindern eine permanente Kompromittierung des Betriebssystems durch Viren, indem Änderungen, die das System betreffen, über einen Unified Write Filter Mechanismus auf eine interne RAM-Disk geschrieben werden. Das ermöglicht bei jedem Neustart des Systems, den Originalzustand des Betriebssystems bei Auslieferung des Geräts wiederherzustellen. Viren können sich somit nicht im System festsetzen und dieses auf Dauer beeinflussen.

Dennoch hat sich Wittmann Battenfeld der weiterführenden Sicherheitsfrage gestellt und in enger Zusammenarbeit mit einem auf dem Gebiet der Cyber-Sicherheit führenden Unternehmen ein Sicherheitskonzept für vernetzte Wittmann-4.0-Arbeitszellen entwickelt und bereits in der Praxis umgesetzt. Die Sicherheitsannahme für die Entwicklungsarbeit war, dass das Produktionsnetzwerk außerhalb einer 4.0-Arbeitszelle sicherheitstechnisch kompromittiert sein kann, obwohl beim Anwender selbstverständlich eine Firewall vorgeschaltet ist. Deshalb folgt der Aufbau der Systemarchitektur für eine 4.0-Arbeitszelle dem Zwiebelschalenprinzip.

Die äußerste Schicht um die 4.0- Arbeitszelle bildet die Firewall des Kunden-Netzwerks. Da die dort vorhandenen Sicherheitsmechanismen und Einstellungen den Produktionszellen unbekannt sind, muss diese Schicht als unsicher angesehen werden. Die nächste Sicherheitsschicht bildet eine restriktiv konfigurierte Wittmann-4.0-Firewall, die in einem eigens dafür von Wittmann entwickelten Router untergebracht ist. Die Software auf dem Router ist mit einer digitalen Signatur versehen, und jeder Schritt beim Booten des Routers wurde sicher ausgelegt. Ein Angriff über ein Software-Update ist somit ausgeschlossen.

Im Gegensatz zu vom Handel vertriebenen herkömmlichen Firewalls, ist die Wittmann-4.0-Firewall eigens auf die Zwecke jener Geräte und Funktionalitäten abgestimmt, von denen angenommen werden kann, dass sie Teil der Arbeitszelle sind. Die Firewall ist also besonders restriktiv ausgelegt. Mit Ausnahme des OPC-Protokolls für die Kommunikation mit einem MES- oder ERP-System über OPC UA, sind sämtliche Kommunikationsports standardmäßig geschlossen und lassen sich nur von innerhalb der Arbeitszelle und nur über ausgewählte und vom Benutzer beabsichtigte Aktionen öffnen.

Kommunikation mit der Außenwelt

So kann beispielsweise von der Wittmann-Battenfeld-Spritzgießmaschine mit B8-Steuerung über TeamViewer eine Anbindung nach außen erwirkt werden, um damit die Funktionalität von Remote Servicing bereitzustellen, wenn gewünscht. Nach dem Aufbau einer Session erlaubt Remote Servicing einer Wittmann-Battenfeld-Niederlassung den direkten Zugriff auf die freigegebene Spritzgießmaschine zum Zweck der Maschinenanalyse. Ebenso kann eine manuelle Freigabe für die QuickLook App der Wittmann-Gruppe erteilt werden. Diese erlaubt einem Android- oder iOS-Mobiltelefon innerhalb des Firmennetzwerks die Einsichtnahme auf den Maschinenstatus von Wittmann-Battenfeld-Spritzgießmaschinen mit B6- und B8-Steuerungen, sowie Wittmann-Robotern mit R8.3- beziehungsweise R9-Steuerungen. In diesem Fall teilt der Wittmann-4.0-Router der QuickLook App mit, unter welchen Ports welche Maschinen und Roboter zu finden sind. Natürlich öffnet jedes Öffnen eines zusätzlichen Kommunikationsports ein Schlupfloch und erhöht somit das potenzielle Risiko von Cyberattacken. Jedoch wird das Öffnen vom Anwender ganz bewusst vorgenommen und nur für den Zeitraum der beabsichtigten Nutzung aktiviert.

Abwehr von DoS-Attacken

Ein weiterer Vorteil der Wittmann-4.0-Systemarchitektur ist das Abschirmen der Produktionsmaschinen vor so genannten DoS-Attacken (Denial of Service). Diese zielen typischerweise darauf ab, eine derart hohe Flut von Anfragen bei der Gegenstelle zu generieren, dass diese gegebenenfalls ihre Kommunikationsaufgabe nicht mehr bewältigen kann und den Dienst einstellt.

Würde diese Flut von Kommunikationspaketen direkt bei einer Produktionsmaschine eintreffen, könnte das durchaus den Komplettausfall der Maschine mit sich bringen. Innerhalb der Wittmann-4.0-Architektur hingegen, betrifft ein möglicher Ausfall ausschließlich den Router und somit nur die Kommunikation mit dem MES/ERP-System, wobei aber anzunehmen ist, dass diese Systeme zum betreffenden Zeitpunkt aufgrund von Netzwerküberlastung ebenfalls nicht mehr aktiv sind. Die Verarbeitungsmaschinen und anderen Geräte der betreffenden 4.0-Arbeitszelle können hingegen ungehindert weiter produzieren.

Darüber hinaus existiert ein grundlegender Schutzmechanismus, um einem denkbaren Ausfall des Wittmann-4.0-Routers im Falle einer DoS-Attacke vorzubeugen. Eine besondere Eigenheit des Routers besteht darin, dass dieser das gerätetypische Kommunikationsaufkommen von intern angeschlossenen Geräten nach außen zu einem MES/ERP-System abschätzen kann. Die Kommunikationsfrequenz von Produktionsgeräten ist innerhalb einer bestimmten Bandbreite bekannt und durch das hier zum Einsatz kommende OPC UA-Protokoll und den darauf basierenden künftigen Euromap-Standards vorhersehbar. Sollte sich diese Frequenz über einen mittelfristigen Zeitpunkt atypisch verhalten, muss von einer Anomalie, wie beispielsweise einer DoS-Attacke, ausgegangen werden. Als Gegenmaßnahme wird der Router das Socket, über das die Kommunikation läuft, schließen, um damit die Socket-Attacke zu unterbinden. Die Funktionalität des Routers wird dadurch aufrecht erhalten.

Wittmann 4.0: „Plug & Produce“

In der inneren Schicht einer Wittmann-4.0-Arbeitszelle befinden sich nun die Wittmann-Battenfeld-Maschine mit B8-Steuerung, der Wittmann Roboter mit R8.3- oder R9-Steuerung sowie die diversen Wittmann-Peripheriegeräte. Diese Zone ist von außen abgeschirmt und erlaubt somit einen gesicherten Betrieb mit der zusammen mit den Geräten ausgelieferten Betriebssystemversion.

Neueste Peripheriegeräte von Wittmann können in einer Wittmann-4.0-Arbeitszelle nach dem Prinzip „Plug & Produce“ beliebig an- und abgesteckt werden. Nach der Server-Authentifizierung eines neu angeschlossenen Peripheriegeräts mittels SSL/TLS-Protokoll und Schlüsseltausch über Zertifikate findet die Geräte-Identifizierung statt. Das neu angeschlossene Gerät gibt sich zu erkennen und wird mit den entsprechenden Kennungen in die Geräteliste des Wittmann-4.0-Routers eingetragen. Die Geräteliste dient als Datenbasis, mit deren Hilfe über die B8-Steuerung der Wittmann-Battenfeld-Spritzgießmaschine das neu angeschlossene Gerät eingerichtet wird.

Für die Anmeldung der Peripheriegeräte sind eigene Passwörter eingerichtet. Jedes Gerät wird mit einem Standardpasswort ausgeliefert, das vom Anwender geändert werden kann bzw. geändert werden soll. Die Passwortsicherheit liegt beim jeweiligen Anwender, zumal keine werksseitigen Master-Passwörter existieren. Der Login-Prozess läuft über die zuvor erstellte sichere SSL-Verbindung.

Der eigentliche Datenaustausch zwischen den unterschiedlichen angeschlossenen Geräten und letztlich zu einem MES- oder ERP- System findet über das Standardprotokoll OPC UA statt. Die Kommunikation der Spritzgießmaschine zum MES-System wird zukünftig dem Euromap-Standard 77 angepasst. Ebenso befinden sich diverse Euromap-Standards für die Peripheriegeräte via OPC UA bereits in der Standardisierungsphase und werden sofort ab Verfügbarkeit eingesetzt.

Jede Wittmann-4.0-Arbeitszelle ist standardmäßig und für sich mit den beschriebenen Komponenten und Sicherheitsmechanismen ausgestattet, um dem Anwender den besten Cyber-Schutz und die höchstmögliche Verfügbarkeit von Maschine und Geräten zu bieten. Bei zahlreichen Tests des von Wittmann beauftragten Sicherheits-Unternehmens wurden simulierte Angriffe von White-Hat-Hackern mit diversen Bedrohungsszenarien durchgespielt und getestet. Wittmann 4.0 hat sich in sämtlichen Szenarien bewährt und erlaubte ein ununterbrochenes Weiterproduzieren innerhalb der gesamten Arbeitszelle.